Los investigadores de Kaspersky han descubierto que el grupo de amenazas Prilex, famoso por robar millones de dólares de bancos, ha evolucionado sustancialmente. Después de desarrollar tanto sus innovaciones técnicas como sus estrategias comerciales y de marketing, Prilex ha mejorado sus herramientas desde un simple raspador de memoria a un malware avanzado y complejo que ahora tiene como objetivo a las terminales modulares de punto de venta (TPV). Los ciberdelincuentes también están vendiendo activamente su malware en la Darknet como Malware como servicio (MaaS), lo que significa que ahora está disponible para otros estafadores, aumentando el riesgo de pérdida de dinero para las empresas de todo el mundo.

Prilex es un conocido y peligroso agente de amenazas que se dirige al núcleo de la industria de pagos: los cajeros automáticos (ATM) y las terminales de punto de venta. Activo desde 2014, Prilex supuestamente estuvo detrás de uno de los mayores ataques realizados a cajeros automáticos en Brasil. Durante el carnaval de 2016, el agente clonó más de 28.000 tarjetas de crédito y vació más de 1.000 cajeros automáticos de uno de los bancos brasileños. Los estafadores robaron todos los fondos existentes en las máquinas y el daño después de este incidente se estimó en millones de dólares.

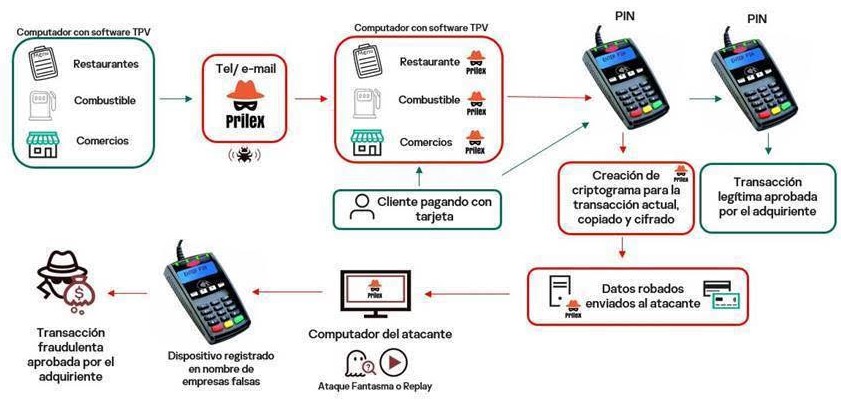

En 2016, el grupo centró todos sus ataques únicamente en los sistemas TPV. Desde entonces, los ciberdelincuentes han mejorado el malware, convirtiéndolo en una amenaza compleja que evoluciona rápidamente y tiene un gran impacto en la cadena de pagos. Ahora, el agente de amenazas Prilex lleva a cabo los llamados ataques “Fantasmas”, transacciones fraudulentas que utilizan la clave de autenticación (criptogramas), previamente generada por la tarjeta de la víctima durante el proceso de pago en un establecimiento.

Las infecciones iniciales de las terminales de punto de venta generalmente se realizan a través de la ingeniería social. Después de elegir un objetivo, los ciberdelincuentes llaman al propietario de la empresa o a sus empleados con el pretexto de que un técnico debe actualizar el software del TPV. Al aceptar, el técnico falso llega personalmente a la empresa e infecta las máquinas con software malicioso. También se han registrado escenarios donde los estafadores solicitan al objetivo instalar AnyDesk para que un técnico pueda actualizar el sistema a distancia, lo que facilita la instalación del malware de manera remota.

El esquema funciona de la siguiente manera: una vez infectado el sistema de pago, Prilex cambia el proceso de las máquinas que se conectan a la terminal infectada. De esta forma, cuando el cliente está pagando por su compra en el establecimiento con su tarjeta de crédito, el primer ingreso de su contraseña es controlado por el malware para robar la clave de autenticación (llamada criptograma) que siempre se genera en la primera transacción del cliente. Al robarla, Prilex simulará un error en la transacción para poder pedirle al cliente que introduzca de nuevo la contraseña para completar el pago “normalmente”. Ni el consumidor ni el establecimiento se dan cuenta de que se ha producido el fraude.

Es importante señalar que, antes del ataque, los ciberdelincuentes realizan un análisis inicial de la TPV blanco para verificar que el establecimiento cuente un movimiento mínimo de transacciones con tarjetas de crédito. “Si el malware percibe que hay pocas transacciones en el establecimiento, se cancela la estafa y el grupo buscará una nueva víctima. Esto demuestra el grado de profesionalismo de la banda”, explica Fabio Assolini, director del Equipo de Investigación y Análisis para América Latina en Kaspersky.

Si el blanco les resulta atractivo, se hará un segundo análisis del equipo para encontrar el mejor escondite para el malware. Assolini señala que el equipo de investigadores que realizó el análisis quedó sorprendido por el grado de sofisticación del ataque, ya que este módulo tiene la capacidad de ajustar la forma en que ocurre la infección para garantizar que el malware no sea identificado por un antivirus y pueda llevar a cabo el robo durante mucho tiempo.

Datos de la tarjeta de crédito capturados que luego se enviarán al servidor del operador.

Después de atacar al sistema TPV, los atacantes obtienen datos de docenas e incluso cientos de tarjetas diariamente. Es especialmente peligroso si las máquinas infectadas están ubicadas en centros comerciales populares en ciudades densamente pobladas, donde el flujo diario de clientes puede llegar a miles de personas.

El esquema de los ataques de Prilex

El esquema de los ataques de Prilex

En la investigación reciente, los expertos de Kaspersky también descubrieron que el grupo Prilex está controlando el ciclo de vida de desarrollo de su malware mediante Subversion, que es utilizado por equipos de desarrollo profesional. Además, un supuesto sitio web oficial de Prilex está vendiendo los kits de su malware a otros ciberdelincuentes como Malware como servicio. Prilex ha vendido anteriormente varias versiones de su malware en la Darknet; por ejemplo, en 2019, un banco alemán perdió más de 1,5 millones de euros en un ataque similar del malware Prilex. Ahora, al surgir su operación MaaS, las versiones muy sofisticadas y peligrosas del malware para los puntos de venta podrían propagarse a muchos países, y el riesgo de perder millones de dólares aumentaría para las empresas o entidades financieras de todo el mundo*.

Los investigadores de Kaspersky también descubrieron sitios web y chats en Telegram donde los ciberdelincuentes venden malware Prilex. Haciéndose pasar por el propio grupo Prilex, ofrecen las versiones más recientes del malware para TPV, con un costo de US$3.500 a US$13.000. Los expertos de Kaspersky no confían en la titularidad real de estos sitios web, ya que pueden ser imitadores que intentan hacerse pasar por el grupo y robar dinero usando su fama reciente.

Ciberdelincuentes piden US$3.500 por el supuesto kit Prilex TPV.

“En las películas, a menudo vemos cómo los ladrones entran a un banco con un arma en la mano, vacían la caja registradora y huyen de la escena llevándose consigo una enorme bolsa de dinero. En el mundo real, sin embargo, los robos a bancos ocurren de manera bastante diferente. Hoy en día, los verdaderos delincuentes son muy sigilosos: suelen atacar a distancia mediante malware sin ningún contacto físico con el banco. Esto los hace mucho más difíciles de detectar, y hasta que los cajeros automáticos y los puntos de venta no estén lo suficientemente protegidos y actualizados, la cantidad de amenazas e incidentes solo aumentará”, comenta Assolini. La familia Prilex es detectada como HEUR:Trojan.Win32.Prilex y HEUR:Trojan.Win64.Prilex por todos los productos de Kaspersky.

Los detalles técnicos e índices de compromiso de esta amenaza están disponibles para todas las instituciones con acceso al Portal de Inteligencia de Amenazas de Kaspersky.

Lea más sobre Prilex en el informe completo en Securelist.

Para protegerse contra Prilex, Kaspersky recomienda:

- Utilizar una solución multi-capa que ofrezca una selección óptima de niveles de protección para proporcionar el mejor grado de seguridad posible en dispositivos de diferente potencia y con diferentes escenarios de implementación.

- Implementar técnicas de autoprotección en los módulos TPV, como la protección disponible en Kaspersky SDK, con el objetivo de evitar que el código malicioso altere las transacciones que manejan esos módulos.

- Proteger a los sistemas más antiguos con una protección actualizada. Las soluciones deben optimizarse para que operen con todas sus funciones en las versiones anteriores de Windows, así como en las más nuevas de este sistema operativo. Esto asegura a la empresa que contará con un apoyo total para las versiones anteriores en el futuro previsible y le brinda la oportunidad de actualizar a una nueva versión cuando sea necesario.

- Instalar una solución de seguridad, como Kaspersky Embedded Systems Security, que proteja los dispositivos contra diferentes vectores de ataque. Aun si el sistema del dispositivo tuviera especificaciones extremadamente bajas, la solución de Kaspersky lo protegería con un escenario de Denegación predeterminada.

- Para las instituciones financieras que son víctimas de este tipo de fraude, Kaspersky recomienda Threat Attribution Engine para ayudar a los equipos de RI a buscar y detectar archivos Prilex en los entornos que son atacados.